L’integrazione dei sistemi IT è la disciplina architetturale che connette applicazioni software, sorgenti di dati e servizi eterogenei per farli operare come un unico sistema coeso. Trasforma una collezione di strumenti digitali isolati in un insieme unificato e funzionale. Senza una strategia di integrazione deliberata, le aziende si trovano a combattere contro silos di dati, flussi di lavoro manuali inefficienti e software fragili e non manutenibili.

Questa guida fornisce una panoramica pragmatica per founder, CTO e responsabili tecnici su come affrontare l’integrazione dei sistemi IT non come un compito tecnico da sbrigare, ma come un componente centrale di un’architettura digitale resiliente e scalabile.

Il problema: sistemi frammentati come collo di bottiglia per il business

In qualsiasi impresa moderna, il software non opera in un vuoto. Il CRM deve scambiare dati con la piattaforma di marketing automation. Il sistema di fatturazione deve sincronizzarsi con l’ERP. Le piattaforme di analytics devono estrarre dati da dozzine di sorgenti per generare insight significativi.

Integrazione dei sistemi IT è la pratica ingegneristica che rende possibili, affidabili e sicure queste connessioni.

Considerare l’integrazione come una serie di attività tecniche ad-hoc è un errore comune e costoso. Un ecosistema digitale frammentato crea attrito operativo che impatta direttamente sul risultato economico. Quando i sistemi non possono comunicare programmaticamente, il personale è costretto all’inserimento manuale dei dati, il che introduce errori, riduce la produttività e porta a decisioni basate su informazioni obsolete o incomplete.

La soluzione: integrazione come livello architetturale strategico

Un approccio strategico all’integrazione crea un tessuto operativo unificato. I benefici sono tangibili e supportano direttamente gli obiettivi di business principali:

- Maggiore efficienza operativa: l’automazione dei flussi di dati tra le applicazioni elimina lavori manuali ridondanti, liberando i team per attività a maggior valore.

- Migliore integrità dei dati: sincronizzare i dati tra i sistemi stabilisce una singola fonte di verità, assicurando che le decisioni aziendali si basino su informazioni accurate e coerenti.

- Maggiore agilità architetturale: un layer di integrazione ben progettato consente l’aggiunta o la sostituzione di applicazioni con interruzioni minime, fornendo la flessibilità per adattarsi ai cambiamenti di mercato.

- Esperienza cliente coerente: collegare i sistemi di vendita, supporto e prodotto offre una vista a 360 gradi del cliente, permettendo interazioni personalizzate e coerenti su tutti i touchpoint.

Un approccio ingenuo — semplicemente collegare i sistemi quando necessario — porta inevitabilmente a un’architettura fragile e ingestibile. Il vero valore deriva dal trattare l’integrazione come un componente intenzionale e fondamentale della vostra strategia digitale.

Le tendenze di mercato sottolineano la criticità di questa disciplina. Il mercato globale dell’integrazione dei sistemi è destinato a più che raddoppiare da $360.705 billion nel 2019 a $708.747 billion entro il 2026, una crescita trainata dall’adozione del cloud e dall’IoT. Questa espansione evidenzia una realtà semplice per i leader tecnici: un’integrazione efficace è la spina dorsale di un’azienda resiliente e competitiva. Puoi trovare ulteriori approfondimenti nella ricerca di mercato completa su Business Wire.

Scegliere un’architettura di integrazione: un progetto per la scalabilità

Selezionare un’architettura di integrazione è analogo a scegliere il progetto di un edificio. La decisione iniziale determina la sua integrità strutturale, la futura estendibilità e i costi di manutenzione a lungo termine. Una scelta miope produce un sistema fragile difficile e costoso da modificare. La scelta giusta crea una base per una vera agilità di business.

Ogni pattern per integrazione dei sistemi IT comporta compromessi in termini di complessità, costo e flessibilità. Comprendere questi compromessi è una responsabilità critica per qualsiasi leader che costruisce un ecosistema digitale connesso.

Questo diagramma illustra un principio chiave: l’integrazione non è un compito periferico ma l’hub centrale che abilita risultati di business fondamentali come efficienza, coerenza dei dati e crescita.

Il rischio delle connessioni punto-a-punto

L’approccio di integrazione più basilare è la connessione punto-a-punto, in cui due sistemi sono collegati direttamente. Per un’attività semplice e isolata, come collegare un CRM a un singolo strumento di marketing, questo metodo è rapido e diretto.

Tuttavia, questa semplicità è una trappola. All’aumentare del numero di sistemi, il numero di connessioni punto-a-punto esplode in modo quadratico. Collegare solo cinque sistemi richiede dieci collegamenti separati e costruiti su misura. Ciò porta inevitabilmente a una “architettura spaghetti” — una rete aggrovigliata e non documentata di dipendenze che è quasi impossibile da debugare, modificare o mettere in sicurezza. Ogni nuovo sistema aggiunto rende l’intera struttura esponenzialmente più fragile.

Un sistema costruito su connessioni punto-a-punto è una bomba a orologeria di debito tecnico. Sacrifica la manutenibilità a lungo termine per la comodità a breve termine, uno scambio che raramente ripaga.

I compromessi dei modelli centralizzati hub-and-spoke

Per affrontare il caos delle connessioni punto-a-punto, è emerso il modello hub-and-spoke, spesso implementato con un Enterprise Service Bus (ESB). In questo pattern, tutta la comunicazione è instradata attraverso un hub centrale che gestisce la trasformazione dei dati, il routing e la traduzione dei protocolli.

Questo approccio impone ordine. Invece di collegare ogni sistema a ogni altro, ogni applicazione richiede una sola connessione all’hub centrale. Questo semplifica la gestione e fornisce un punto unico per il monitoraggio e il controllo. Tuttavia, questa centralizzazione introduce una propria serie di problemi:

- Punto unico di failure: se l’hub centrale fallisce, tutti i processi integrati dell’organizzazione si fermano.

- Collo di bottiglia delle prestazioni: all’aumentare dei volumi di dati e del numero di sistemi connessi, l’ESB può diventare un punto critico che degrada le prestazioni dell’intera architettura.

- Vendor lock-in e complessità: le soluzioni ESB sono spesso proprietarie, monolitiche e costose, richiedendo competenze specializzate per la loro manutenzione e gestione.

Sebbene il modello hub-and-spoke offra disciplina, spesso crea un collo di bottiglia monolitico che soffoca l’agilità.

Decoupling moderno con la connettività guidata da API

Un approccio più moderno e flessibile è la connettività guidata da API. Questa strategia organizza le integrazioni in tre livelli distinti di API, trattando ogni integrazione come un prodotto gestito e riutilizzabile:

- System API: funzionano da guardiani, fornendo accesso sicuro e coerente ai sistemi di backend core (es. database, ERP, piattaforme legacy). Sbloccano i dati senza esporre la complessità dell’implementazione sottostante.

- Process API: sono gli orchestratori. Compongono i dati da più System API per eseguire un processo di business specifico, come ‘elaborare l’ordine cliente’ o ‘onboard di un nuovo dipendente’.

- Experience API: sono il livello rivolto al consumatore. Impacchettano i dati dalle Process API e li formattano per un canale utente specifico, che sia un’app mobile, un portale web o il sistema di un partner.

Questo design stratificato promuove il riuso e disaccoppia i sistemi. Se un CRM viene sostituito, è necessario aggiornare solo la corrispondente System API. Le Process e Experience API che consumano i dati cliente rimangono intatte, riducendo drasticamente costi e rischi del cambiamento. Questo stile architetturale è una pietra angolare di approcci moderni come l’Architettura Orientata ai Servizi (SOA), che enfatizza la costruzione di sistemi a partire da servizi indipendenti e debolmente accoppiati.

Confronto dei pattern comuni di integrazione IT

Il pattern ottimale dipende dal vostro contesto specifico, inclusi scala, capacità del team e obiettivi di business a lungo termine. Non esiste una singola risposta “migliore”, solo la soluzione più adatta al problema in questione.

| Pattern di integrazione | Ideale per | Vantaggio principale | Rischio principale |

|---|---|---|---|

| Point-to-Point | Integrazioni semplici tra due sistemi con una durata limitata. | Velocità. È il modo più rapido per collegare A a B per un’esigenza una tantum. | Complessità ingestibile. Crea un‘“architettura spaghetti” fragile e impossibile da mantenere su scala. |

| Hub-and-Spoke (ESB) | Centralizzare il controllo in grandi aziende con molti sistemi legacy. | Governance centralizzata. Un punto unico per controllo, monitoraggio e applicazione delle policy. | Collo di bottiglia monolitico. L’hub centrale diventa un punto unico di failure e può ostacolare prestazioni e agilità. |

| Connettività guidata da API | Costruire un tessuto di integrazione scalabile, agile e riutilizzabile. | Disaccoppiamento e riusabilità. Promuove l’agilità isolando i sistemi e trattando le integrazioni come prodotti riutilizzabili. | Maggiore investimento iniziale. Richiede un impegno strategico per il design, la gestione e la governance delle API. |

L’obiettivo finale è costruire un sistema che possa evolversi con il business, non costringerlo. Questi pattern offrono percorsi diversi per raggiungere tale obiettivo, ognuno con un equilibrio unico tra velocità a breve termine e resilienza a lungo termine.

Navigare i rischi critici dell’integrazione da una prospettiva ingegneristica

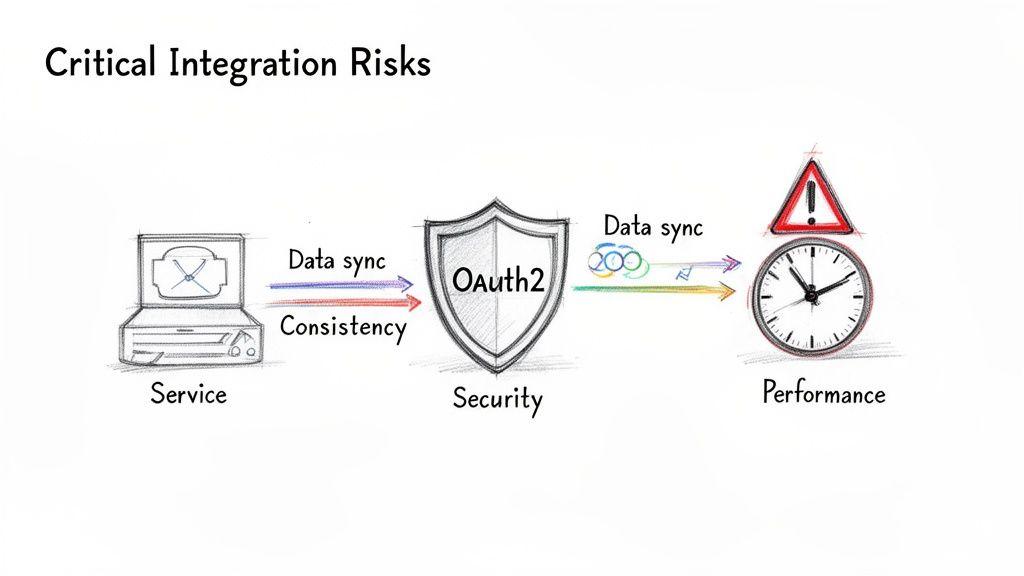

Collegare i sistemi introduce rischi nuovi e complessi. Un approccio superficiale all’integrazione dei sistemi IT può creare vulnerabilità di sicurezza catastrofiche, fallimenti nell’integrità dei dati e colli di bottiglia delle prestazioni che paralizzano le operazioni. Per le organizzazioni soggette a framework di compliance come GDPR, NIS2 e DORA, un’integrazione mal progettata non è solo un fallimento tecnico: è una rilevante responsabilità aziendale e legale.

La superficie di attacco di sicurezza ampliata

Ogni connessione tra sistemi crea un nuovo potenziale punto di ingresso per gli attaccanti. Le API, come meccanismo primario per l’integrazione moderna, sono bersagli privilegiati se non adeguatamente protette. Un’API implementata male può esporre dati sensibili o consentire azioni non autorizzate, trasformando una connessione funzionale in una vulnerabilità di sicurezza grave.

La sicurezza deve essere una considerazione architetturale fin dall’inizio, non un pensiero successivo. Questo significa implementare protocolli robusti e standard per il controllo degli accessi.

- Autenticazione: verifica l’identità dell’entità richiedente. Questo viene tipicamente gestito con API key per casi d’uso semplici o, più in sicurezza, con protocolli come OAuth 2.0, che permettono accesso delegato senza condividere credenziali in chiaro.

- Autorizzazione: conferma che un’entità autenticata abbia i permessi necessari per eseguire l’azione richiesta. Ciò comporta l’applicazione del principio del minimo privilegio, assicurando che un servizio possa accedere solo ai dati e alle operazioni strettamente necessari.

Ignorare queste misure di sicurezza fondamentali è negligente dal punto di vista architetturale. Non è una questione di se si verificherà una violazione, ma di quando.

La sfida della coerenza dei dati nei sistemi distribuiti

Quando la stessa entità di dati esiste in più sistemi, mantenere sincronizzazione e accuratezza è una sfida significativa. Per esempio, se un cliente aggiorna il proprio indirizzo in un portale di supporto ma la modifica non viene propagata al sistema di fatturazione, il risultato sono pagamenti falliti e interruzioni operative. Questa difficoltà nel mantenere una singola fonte di verità è un problema centrale nell’integrazione. Nei sistemi distribuiti, ottenere una coerenza forte e istantanea è spesso impraticabile o impossibile. Per questo motivo, gli architetti progettano frequentemente per la coerenza eventuale. Questo modello riconosce un breve ritardo temporaneo prima che tutti i sistemi siano sincronizzati. La sfida architetturale è progettare il sistema in modo che funzioni correttamente durante questa incoerenza transitoria e implementare meccanismi robusti di sincronizzazione dei dati (ad es., code di messaggi, event sourcing) per ridurre al minimo la finestra di riconciliazione. Una solida strategia per il recupero di emergenza nel cloud è inoltre cruciale per la resilienza dei dati.

Colli di bottiglia delle prestazioni e guasti a cascata

Un’integrazione progettata male può degradare le prestazioni dell’intero stack tecnologico. Se un servizio in una catena integrata subisce alta latenza, crea un effetto a catena che rallenta ogni applicazione dipendente. Un’unica API lenta può peggiorare l’esperienza utente su tutto il prodotto.

Un rischio più grave sono i guasti a cascata, in cui il guasto di un componente innesca un effetto domino che porta giù i sistemi dipendenti. Per esempio, il malfunzionamento di un servizio di autenticazione centralizzato potrebbe impedire l’accesso a ogni applicazione che ne dipende.

Mitigare questi rischi di prestazioni e affidabilità richiede pattern architetturali deliberati:

- Timeout: Assicurarsi che una chiamata a un servizio lento o non responsivo non blocchi indefinitamente l’applicazione richiedente.

- Circuit Breaker: Interrompere automaticamente le richieste a un servizio in errore per un periodo definito, permettendogli di recuperare e prevenendo la propagazione del guasto.

- Comunicazione asincrona: Utilizzare strumenti come code di messaggi per disaccoppiare i sistemi, permettendo loro di comunicare senza richiedere una risposta immediata. Questo rende l’architettura complessiva più resiliente e reattiva.

Una roadmap agile per l’implementazione

I progetti di integrazione dei sistemi IT di successo raramente vengono consegnati con una metodologia rigida a cascata “big bang”. La complessità intrinseca e il rischio sono troppo elevati. Una roadmap pragmatica e agile che dia priorità alla consegna incrementale, al feedback continuo e alla riduzione del rischio è un approccio più efficace. Questo framework guida un progetto tecnico complesso dal concetto iniziale a un sistema affidabile e manutenibile.

Fase 1: Scoperta e progettazione architetturale

Questa fase iniziale è dedicata ad un’analisi approfondita. Prima di scrivere codice, è essenziale comprendere i sistemi coinvolti, i dati che devono fluire tra di essi e la logica di business che governa quei flussi. Costruire senza questa chiarezza è una ricetta per il fallimento. Gli output di questa scoperta informano direttamente la progettazione architetturale, dove vengono prese decisioni fondamentali sui pattern di integrazione, gli stack tecnologici e l’implementazione della sicurezza.

Attività chiave includono:

- Mappatura dei sistemi: Documentare ogni sistema da integrare, incluse le sue API, i modelli di dati e i protocolli di comunicazione.

- Diagrammi del flusso di dati: Creare rappresentazioni visive chiare di come i dati si muoveranno, dove avverranno le trasformazioni e cosa innescherà ogni processo.

- Modellazione delle minacce alla sicurezza: Identificare proattivamente le potenziali vulnerabilità nell’architettura proposta e definire strategie di mitigazione, come l’applicazione di OAuth 2.0.

- Selezione dei pattern: Scegliere il blueprint architetturale appropriato (ad es., API-led, event-driven) in base ai requisiti di scalabilità, latenza e resilienza.

Fase 2: Consegna incrementale e test completi

Con un solido piano architetturale, l’attenzione si sposta sull’esecuzione. Piuttosto che tentare di costruire l’intera soluzione in una volta, il progetto viene consegnato in piccoli sprint iterativi. Ogni sprint si concentra sullo sviluppo e sul deploy di una funzionalità discreta, come la sincronizzazione dei dati dei clienti tra due sistemi.

Questo ciclo iterativo fornisce feedback rapido, permettendo al team di adattare e perfezionare la soluzione man mano che apprende. Questo approccio è supportato al meglio da una forte automazione, come dettagliato nella nostra guida alla costruzione di una pipeline CI/CD moderna.

Ogni incremento deve essere convalidato da una strategia di test rigorosa:

- Test unitari e di integrazione: Verificare che i singoli componenti e le loro connessioni dirette funzionino come previsto.

- Test End-to-End (E2E): Simulare i flussi di lavoro utente reali per assicurarsi che l’intero processo integrato operi correttamente.

- Test di prestazioni e carico: Stressare il sistema per identificare e risolvere i colli di bottiglia prima che impattino gli utenti in produzione.

Un modello di fallimento comune è rimandare i test completi fino alla fine del progetto. Questa è una ricetta per il disastro, poiché assicura che difetti architetturali profondi vengano scoperti solo quando sono più costosi e difficili da correggere.

Fase 3: Monitoraggio e manutenzione continuativi

Un’integrazione non è “completa” al deploy. Quello è l’inizio della sua vita operativa. Il vero lavoro consiste nell’istituire routine robuste di monitoraggio e manutenzione per garantire che il sistema rimanga sano, performante e sicuro nel lungo periodo. Questa pratica è nota come osservabilità ed è costruita su tre pilastri:

- Registrazione: Catturare log dettagliati e strutturati da ogni componente per tracciare eventi e diagnosticare errori.

- Metriche: Raccogliere indicatori chiave di prestazione (ad es., tempi di risposta delle API, tassi di errore, profondità delle code) per fornire una visione in tempo reale dello stato del sistema.

- Tracciamento: Utilizzare il tracciamento distribuito per seguire una singola richiesta mentre si propaga attraverso più servizi, rendendo possibile individuare la fonte esatta di latenza o guasto.

Questa sorveglianza continua permette di passare da un modello reattivo di “ripara quando si rompe” a uno proattivo, in cui i potenziali problemi vengono identificati e affrontati prima che si trasformino in problemi gravi.

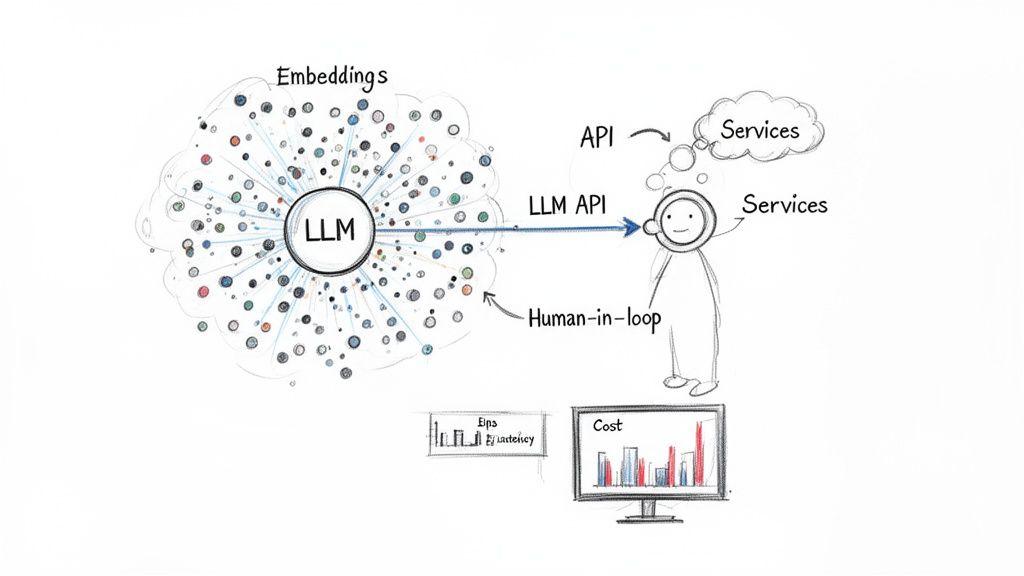

Integrazione dei sistemi IA: la nuova frontiera architetturale

Integrare l’IA, in particolare i modelli di linguaggio di grandi dimensioni (LLM), introduce un livello di complessità non coperto dai manuali tradizionali di integrazione dei sistemi IT. Sebbene connettersi a un LLM tramite API sia semplice, la sfida ingegneristica principale consiste nel costruire l’architettura circostante necessaria per rendere questi sistemi affidabili, sicuri ed economicamente sostenibili. Questo comporta l’orchestrazione di sistemi intrinsecamente non deterministici.

Orchestrare flussi di lavoro agentici

Molte applicazioni IA avanzate si basano su flussi di lavoro agentici, in cui un modello IA utilizza strumenti esterni (ad es., interrogare un database, chiamare un’altra API) per completare un compito complesso. Questo richiede uno strato di orchestrazione sofisticato per gestire processi multi-step, gestire la logica di chiamata degli strumenti e recuperare dai guasti. A differenza di un microservizio standard con risposte prevedibili, un agente alimentato da LLM può produrre output inattesi o fallire in modi nuovi. Una semplice integrazione che si limita a inoltrare le richieste a un modello è intrinsecamente fragile.

La necessità di solide barriere di sicurezza

Poiché gli output degli LLM sono probabilistici e generativi, sono intrinsecamente imprevedibili. Le barriere di sicurezza sono meccanismi essenziali per governare il comportamento del modello. Questi sono componenti critici dell’integrazione, non funzionalità opzionali.

Le barriere di sicurezza sono progettate per:

- Prevenire contenuti dannosi: Bloccare risposte inadeguate, di parte o pericolose.

- Garantire accuratezza fattuale: Convalidare gli output rispetto a fonti di dati attendibili per mitigare le “allucinazioni”.

- Mantenere la voce del brand: Assicurare che tono e stile del modello siano allineati alle linee guida aziendali.

- Proteggere i dati sensibili: Impedire che il modello divulghi informazioni identificative personali (PII) o altri dati privati.

Un’integrazione IA senza barriere di sicurezza è una responsabilità non gestita. Espone l’azienda all’intero spettro di potenziali fallimenti del modello senza alcuna rete di sicurezza architetturale.

Questa necessità di infrastrutture sicure e avanzate si riflette nei dati di mercato. Si prevede che il mercato globale dell’integrazione di sistemi raggiungerà $1.289,22 miliardi entro il 2032, trainato in gran parte dalla necessità di unificare i sistemi IT per migliorare agilità e sicurezza—una tendenza che supporta direttamente l’integrazione di sistemi IA complessi. Puoi esplorare approfondimenti di mercato più dettagliati da SkyQuest.

Osservabilità IA e supervisione umana

I sistemi IA richiedono una forma specializzata di monitoraggio nota come osservabilità IA. Questa va oltre le metriche di performance standard per tracciare fattori unici dei modelli generativi, essenziali per mantenere sia l’affidabilità sia l’efficacia in termini di costi.

Metriche chiave da monitorare includono:

- Gestione dei costi: Monitorare l’utilizzo dei token per chiamata API per prevenire sforamenti di budget.

- Monitoraggio delle prestazioni: Misurare la latenza e implementare strategie di fallback quando un modello primario è lento o non disponibile.

- Affidabilità ingegneristica: Usare caching per ridurre i costi e rate limiting per gestire le quote API.

Infine, per decisioni ad alto rischio, l’automazione deve essere bilanciata con il giudizio umano. Implementare controlli di coinvolgimento umano nel ciclo (HITL) è un pattern di integrazione critico. HITL assicura che per compiti cruciali—come autorizzare una grande transazione finanziaria o approvare una diagnosi medica—un esperto umano convalidi la raccomandazione dell’IA prima che venga eseguita. Questo approccio pragmatico fonde la velocità dell’automazione con la responsabilità della supervisione umana.

Conclusione: punti chiave per i leader tecnici

Trasformare la teoria dell’integrazione in un sistema affidabile e manutenibile che generi valore di business è una sfida ingegneristica significativa. Il successo non si ottiene tramite un singolo lancio su larga scala, ma attraverso un processo deliberato e iterativo guidato da solidi principi architetturali.

Principi fondamentali per una strategia di integrazione solida

Una strategia di integrazione robusta si basa su quattro principi chiave che aiutano a evitare le trappole comuni di sistemi fragili e costi di manutenzione in crescita.

- Partire dal problema di business: L’integrazione deve servire uno scopo chiaro, come automatizzare un flusso di lavoro critico o creare una vista unificata del cliente. Evitare un approccio guidato dalla tecnologia in cui lo strumento è selezionato prima che il problema sia completamente definito.

- Progettare per la manutenibilità: La soluzione più veloce oggi spesso crea il debito tecnico più grande domani. Dare priorità a pattern di integrazione come la connettività API-led che promuovono disaccoppiamento e riusabilità, anche se richiedono maggiore investimento iniziale.

- Incorporare sicurezza e privacy by design: La sicurezza non è una funzionalità da aggiungere in seguito. Deve essere una parte fondamentale dell’architettura, comprendendo autenticazione, autorizzazione e protezione dei dati per conformarsi a framework come il GDPR e prevenire violazioni costose.

- Consegnare in modo incrementale: Costruire, testare e distribuire integrazioni in piccoli incrementi gestibili. Questa metodologia agile riduce il rischio, accelera i loop di feedback e permette all’architettura di evolvere senza richiedere ricostruzioni complete.

Si prevede che il mercato degli system integrator crescerà da $595 miliardi nel 2026 a $1.900 miliardi entro il 2033. Questa crescita riflette l’enorme domanda di partner in grado di costruire soluzioni robuste e manutenibili, in particolare in domini complessi come l’IA. Puoi approfondire la crescita del mercato degli system integrator qui. Per fondatori e CTO, la strada da seguire è chiara: trattare l’integrazione come una competenza architetturale centrale. Prima di avviare un nuovo progetto, effettuate una fase di discovery approfondita per mappare i flussi di dati e definire gli obiettivi di business. Questo approccio disciplinato è la base per costruire un ecosistema digitale connesso che fornisce valore duraturo.

Frequently Asked Questions About System Integration

How do you calculate the ROI of an integration project?

Calcolare il Return on Investment (ROI) di un progetto di integrazione richiede la quantificazione dei risultati di business oltre i costi iniziali di sviluppo. Una corretta analisi del ROI dovrebbe includere:

- Risparmio sui costi del lavoro: Misurate le ore recuperate automatizzando l’inserimento manuale dei dati e i flussi di lavoro, moltiplicate per il costo della manodopera.

- Risparmi derivanti dalla riduzione degli errori: Quantificate l’impatto finanziario degli errori causati da dati non sincronizzati, come fatture errate, errori di spedizione o sanzioni per non conformità.

- Incremento della velocità dei processi: Misurate la riduzione del tempo di ciclo per i processi aziendali principali (ad es., dall’ordine all’incasso). Cicli più rapidi spesso si traducono in un miglioramento del flusso di cassa e della soddisfazione del cliente.

Il vero ROI è una combinazione di questi risparmi quantitativi e del valore strategico derivante da maggiore agilità e affidabilità dei dati.

What is the difference between an API and an integration?

API (Interfaccia di Programmazione delle Applicazioni) è uno strumento; un’integrazione è il sistema funzionale costruito utilizzando quello strumento.

Pensate a un’API come a un contratto standardizzato che definisce come un software può richiedere servizi o dati da un altro. È l’insieme di regole per la comunicazione.

Un’integrazione è il processo completo, end-to-end, che utilizza una o più API per collegare i sistemi e automatizzare un flusso di lavoro. Ad esempio, una singola integrazione per l’onboarding di un nuovo cliente potrebbe utilizzare le API di un CRM, di una piattaforma di fatturazione e di uno strumento di email marketing per creare un processo automatizzato senza soluzione di continuità.

Should I build a custom integration or use an iPaaS solution?

La scelta tra una soluzione personalizzata e una Piattaforma di Integrazione come Servizio (iPaaS) dipende dai vostri requisiti specifici, dalle capacità del team e dalla strategia a lungo termine.

- Sviluppo personalizzato: Questo approccio è adatto a flussi di lavoro altamente specializzati, trasformazioni di dati complesse, o quando è richiesto il controllo assoluto su prestazioni, sicurezza e percorso dei dati. Offre la massima flessibilità ma richiede risorse ingegneristiche significative per lo sviluppo e la manutenzione continua.

- Usare iPaaS: Una soluzione iPaaS (ad es., MuleSoft, Zapier) eccelle nel collegare piattaforme SaaS comuni con connettori preconfezionati e builder visivi per i flussi di lavoro. Accelera lo sviluppo per casi d’uso standard ma può introdurre limitazioni in termini di flessibilità, controllo e costi su larga scala.

Presso Devisia, siamo specializzati nell’ingegneria di integrazioni personalizzate robuste e manutenibili che si allineano con la logica di business fondamentale e i principi architetturali. Crediamo che le integrazioni critiche debbano essere trattate come prodotti di prima classe, progettate per la resilienza e il valore a lungo termine.

Se siete pronti a passare da sistemi frammentati a un’architettura digitale unificata, parliamo dei vostri requisiti. Scoprite di più sul nostro approccio su https://www.devisia.pro.